KNOWLEDGE SHARE

Knowledge Share è una piattaforma dedicata alla valorizzazione della Ricerca Pubblica nazionale il cui obiettivo è quello di mettere in contatto i team di ricerca con aziende ed investitori.

Scopri le Start-up dell'ecosistemaPartner di progetto

Trending Sectors

Una selezione di tecnologie e progetti che toccano settori ed applicazioni maggiormente all'avanguardia nell'ecosistema dell'innovazione attuale, a rotazione.

Nuovi brevetti disponibili

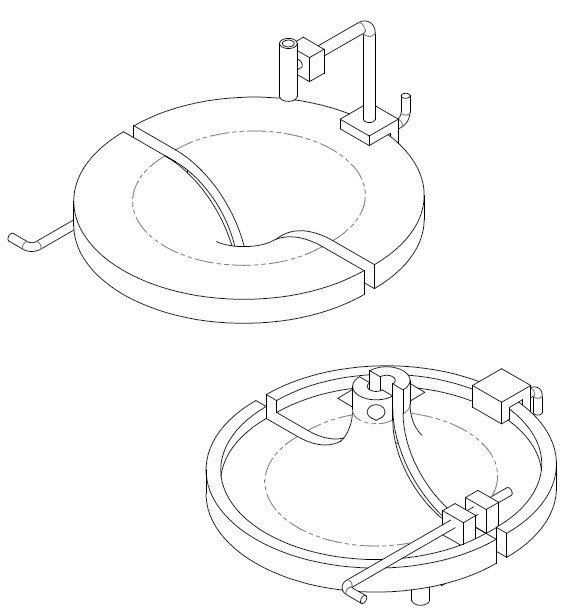

Divaricatore autoportante di condotto uditivo

Apparecchiature Mediche | Dispositivi Medici

L'invenzione tutela un divaricatore autostatico del condotto uditivo esterno con agganciata una struttura rigida, utilizzabile in chirurgia.

TRL

Necessità di finanziamento

Looking for

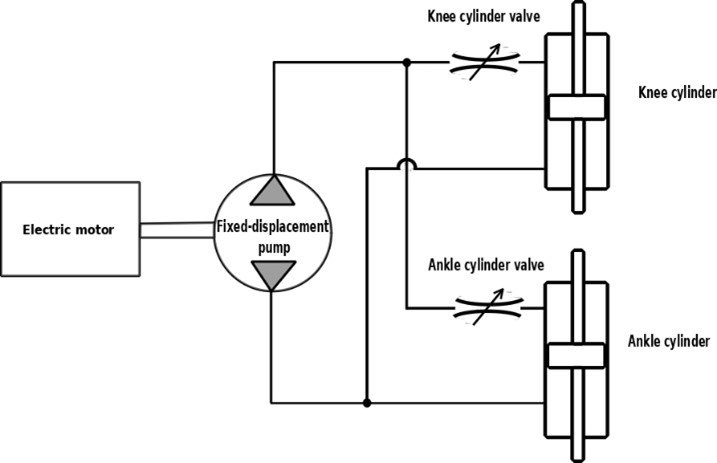

PROTESI SOTTO-ATTUATA E REVERSIBILE PER GINOCCHIO E CAVIGLIA

Disabilità | Dispositivi Medici

L'invenzione è una protesi robotica per la gamba con un attuatore elettro-idrostatico (EHA) personalizzato e un circuito idraulico. Assiste durante le fasi di oscillazione e fornisce supporto parziale durante le fasi di stasi delle attività quotidiane, allineandosi con la biomeccanica degli arti sani.

TRL

Looking for

Maniglia per la guida di sistemi motorizzati

Dispositivi Medici | Robotica Collaborativa | Sensori

L’invenzione riguarda un dispositivo di comando per sistemi motorizzati fino a tre gradi di libertà. L'utente guida applicando piccole forze alla maniglia nella direzione del moto desiderato. Queste forze vengono misurate e tradotte in comandi per il sistema motorizzato che si fa carico delle forze di trazione necessarie per movimentare il sistema.

TRL

Necessità di finanziamento

Looking for

Le ultime notizie dall'ecosistema

10 aprile 2024

Netval e Knowledge Share: insieme al WMF - We Make Future come partner dell’evento.

Scopri di più

29 marzo 2024

“Detector con finestre ottiche micrometriche”: la tecnologia dell’INFN che impatta sul monitoraggio di rivelazione delle particelle. Intervista a Nicolò Cartiglia.

Scopri di più

28 marzo 2024

IntelligEarth: proteggere il patrimonio ambientale e culturale con gesti quotidiani e alla portata di tutti

Scopri di piùNuove Start-up disponibili

iBMB - initiatives for Bio-Materials Behaviour

Green Chemistry | Medicina Preventiva E Diagnostica | Servizi Di Consulenza (Multi-Settoriali)

iBMB sviluppa strumenti per prevedere la progressione dei tumori e la risposta a nuovi trattamenti, mirati a terapie personalizzate per i pazienti affetti da cancro. Ad oggi ha elaborato 3 prodotti rivoluzionari: CancerMate, TASCairfoils, SHRIMPAK.

TRL

Fase di finanziamento

Looking for

Nutribiofoods

Alimenti & Bevande - Processi | Food As A Medicine | Nuovi Prodotti

La società offre servizi di consulenza scientifica nelle attività connesse alla prototipazione di alimenti funzionali mediante l'utilizzo di composti bioattivi naturali o derivanti del metabolismo microbico.

TRL

Fase di finanziamento

Looking for

EdiVite

Sostenibilità - Agricoltura Rigenerativa & Molecular Farming

EdiVite è una start-up innovativa pioniera dell’applicazione delle Tecnologie di Evoluzione Assistita (TEA), impegnata nella realizzazione di prototipi vegetali innovativi con caratteristiche migliorate mediante applicazione dell’editing genomico DNA-free per una viticoltura sostenibile.

TRL

Fase di finanziamento

Looking for

Tech Collider - "A Knowledge Share Event"

Il TECH COLLIDER - "a Knowledge Share event" rappresenta un evento internazionale gratuito che ha l’obiettivo di mettere in contatto esperti ed opinion leader dall’accademia, dal mondo dell’industria e da quello degli innovatori, per promuovere la collaborazione e stimolare la creazione di sinergie.